Stell dir vor, du hast einen innovativen Online-Service entwickelt oder einen Webshop eingerichtet und plötzlich geht nichts mehr: Weder dein Shop noch deine Services sind erreichbar. Interessenten und KundInnen können nicht mehr darauf zugreifen, was sie verärgert. Doch auch deine MitarbeiterInnen haben Probleme, etwa weil sie im Homeoffice keinen Zugang zu Geschäftsanwendungen haben, beispielsweise Office oder Videokonferenzlösungen. Hinter solchen Problemen steckt häufig ein Distributed-Denial-of-Service-Angriff (DDoS).

Laut einem aktuellen Report stieg im zweiten Halbjahr 2020 die Zahl solcher Attacken in Deutschland um 142 Prozent. Um Online-Services lahmzulegen, setzten die Cyber-Kriminellen dabei eine Netzwerkbandbreite von bis zu 385 Gigabit pro Sekunde ein. Das reicht aus, um auch große Websites zu blockieren. Zum Vergleich: Viele Firmen in Deutschland nutzen DSL-Verbindungen, die eine Bandbreite von 50 bis 250 Megabit pro Sekunde haben.

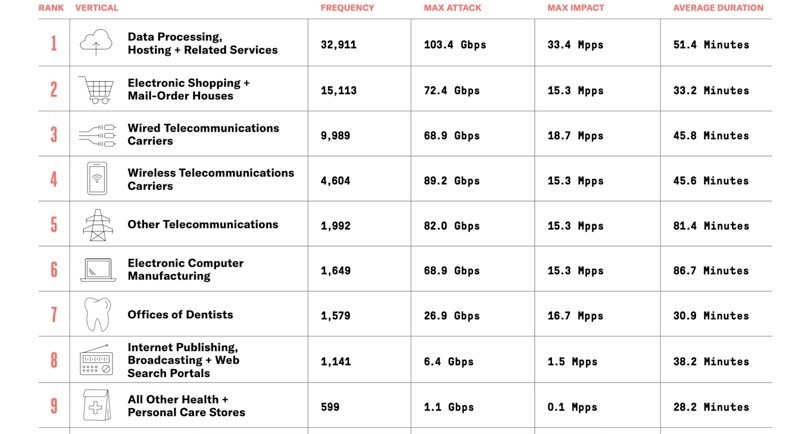

Die folgende Infografik zeigt zudem die beliebtesten Ziele von DDoS-Attacken im zweiten Halbjahr 2020 in Deutschland nach Angaben des Reports.

Infografik: Die beliebtesten Ziele von DDoS-Attacken

Das Ziel der Cyber-Kriminellen: Sie wollen Geld. Wer keine „Schutzgebühr“ zahlt, muss mit einer DDoS-Attacke rechnen und Schäden in Kauf nehmen.

Wie DDoS funktioniert

Es gibt mehrere Arten von DDoS-Angriffstechniken.

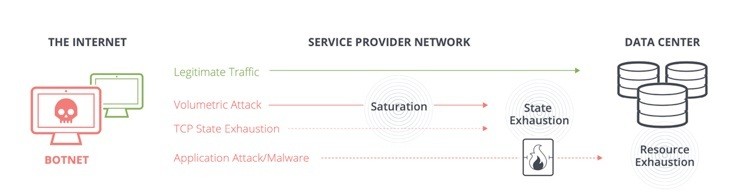

1. Volumentrische Attacken

Eine davon sind volumetrische Attacken. Bei diesen wird die Verbindung zwischen dem Firmennetz und dem Internet oder innerhalb eines Firmennetzwerks mit Anfragen überschüttet. Dabei kommt eine Netzwerkbandbreite zum Einsatz, oft von mehr als 100 Gigabit pro Sekunde. Dadurch bleibt keine Bandbreite mehr für die Verbindungsversuche von Rechnern von KundInnen oder MitarbeiterInnen. Außerdem dienen solche Angriffe dazu, um Netzwerke und IT-Systeme auf Schwachstellen hin zu analysieren und komplexe Attacken zu tarnen.

2. TCP-State-Exhaustion-DDoS-Angriffe

TCP-State-Exhaustion-DDoS-Angriffe wiederum sollen Netzwerke und IT-Systeme lahmlegen, die für EnduserInnen Content bereitstellen. Zu den Angriffszielen zählen:

- Firewalls

- Lastausgleichssysteme (Load Balancer)

- Domain Name Server (DNS)

In deren DNS-Tabellen wird eine große Zahl von gefälschten Verbindungsinformationen eingeschleust, um diese Systeme zu blockieren. Bei den Attacken verwenden die Cyber-Kriminellen eine Netzwerkbandbreite von 10 bis 20 Gigabit pro Sekunde. Dadurch fallen solche Angriffe weniger auf als volumetrische Attacken. Außerdem werten die AngreiferInnen die Ergebnisse ihrer Maßnahmen aus, um ihre Methoden weiter zu verfeinern.

3. Application Attack/Malware

Die dritte und gefährlichste Art von DDoS-Angriffen zielt auf die Anwendungsebene (Application Layer) ab. Diese Attacken nutzen bestimmte Funktionen von Applikationen, um deren Funktion zu beeinträchtigen. Ein Beispiel: Bei einem „Large-Payload-Post“-Angriff werden an einen Webserver manipulierte Anfragen im XML-Code übermittelt. Beim Versuch, diese unlösbare Aufgabe zu bewältigen, fordert das System immer mehr Ressourcen wie Arbeitsspeicher an – bis der Webservice „crasht“.

Welche Schutzmaßnahmen es gibt

Willst du deine Webdienste und Server vor DDoS schützen, reichen Firewalls, Virenscanner, Web Application Firewall (WAF) und Load Balancer nicht aus. Denn sie können den Netzwerkverkehr nur teilweise auf Anzeichen einer DDoS-Attacke hin untersuchen. Außerdem sind sie selbst anfällig für solche Angriffe.

EXTRA: Cyber Security Awareness: 5 Tipps, wie du deine Mitarbeiter sensibilisierst

Daher macht es Sinn, eine DDoS-Schutzlösung bei einem Spezialisten oder einer Spezialistin zu ordern. Wichtig ist dabei, dass der Anbieter oder die Anbieterin mehrere Arten von DDoS-Security-Lösungen bereitstellt. Dazu zählt beispielsweise DDoS-Protection als Clouddienst. Ein solcher Service ermöglicht es NutzerInnen, das Sicherheitsniveau und den Umfang der Dienstleistungen an den aktuellen Bedarf anzupassen.

Außerdem profitiert das Unternehmen von der Erfahrung der DDoS-SpezialistInnen des externen Providers. Denn die „Threat Intelligence Services“ solcher AnbieterInnen spüren beispielsweise Server mit Sicherheitslücken meist schneller auf als die eigenen IT-Fachleute und sperren die entsprechenden IP-Adressen, um DDoS-Angriffe zu verhindern.

Verteidigung am Rand des Netzes

Eine weitere Option ist, dass du ein DDoS-Security-System („Appliance“) zwischen dem Internet und der Firewall deines internen Netzwerks platzierst, also am Perimeter. Solche Sicherheitssysteme blockieren nicht nur DDoS-Angriffe. Sie reduzieren auch Risiken durch Malware. Außerdem unterbinden die Appliances die Kommunikation von bereits infizierten Systemen mit den Command-and-Control-Systemen, mit denen HackerInnen solche gekaperten Rechner oder IoT-Komponenten (Internet of Things) fernsteuern.

Egal, ob Cloudservices oder Appliance: Wichtig ist, dass solche Lösungen „lernfähig“ sind. Das heißt, sie sollten Techniken wie maschinelles Lernen nutzen. Dadurch können sie Angriffsmuster schneller und exakter identifizieren und Schutzmaßnahmen einleiten. Hilfreich ist außerdem, wenn DDoS-Security-Lösungen einen Angriff automatisch unterbinden können. Das entlastet die IT-AdministratorInnen und verkürzt die Reaktionszeiten bei Attacken.

EXTRA: IT-Sicherheit: Mittelstand von DDoS-Angriffen bedroht

Fazit

Wir werden Cyber-Angriffe wohl nicht mehr loswerden. Im Gegenteil: die Zahl solcher Attacken dürfte weiter steigen. Umso wichtiger ist es, dass du dir bereits jetzt Gedanken machst, wie du dich und deine KundInnen vor solchen Erpressermethoden schützt. Statt Cyberkriminellen Geld in den Rachen zu werfen, macht es mehr Sinn, in eine gute DDoS-Verteidigung zu investieren.

Toller Überblick über die Lage bei Align Technology! Die Schwankungen zeigen, wie dynamisch der Markt gerade ist. Danke für die…

Guter Beitrag der es auf den Punkt bringt. Mit einem guten Logo nebst entsprechendem Farbkonzept läßt es sich auf vielen…

Ein bemerkenswerter Teil der Erfolgsstrategie ist die Aufnahme von Kollagen pulver in die Produktlinie. Kollagen Pulver fördert das Haarwachstum und…